Fail2ban:PostfixAdminで使っているDovecotログへの対応(備忘録)

2019年11月28日Linux Tips, Security Tips, セキュリティ日記, テクニカル, ノウハウ

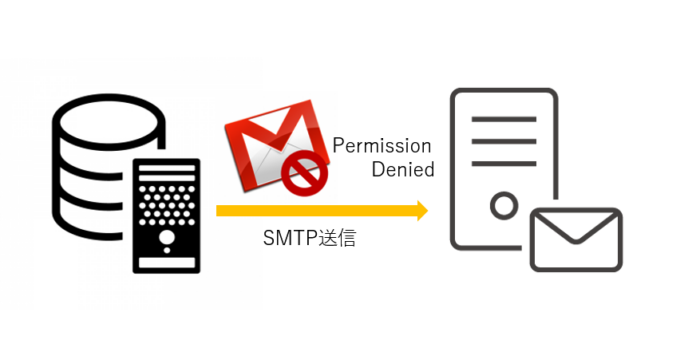

fail2banは有名なソフトで攻撃してきたサービスの吐き出すログをベースにほぼリアルタイムで悪い輩のアクセスIPを記憶してFirewallでブロックしてくれるサービス。

一般的にsshdやhttpd等はお決まりのサービスを使用するケースがあるためデフォルトでブロックを有効にすればたちまちにBANしてくれる優秀なfirewallの補完ツールだ。でも逆を言ってしまうと既定でないサービスはうまくフィルターが効かない。

今回、管理しているサイトでPostfixAdmin構成でDovecotを使用していたサイトが非常に煩いDovecot DDos攻撃のジェネレーションアタックがあり、rejectではおっつかない状況に陥り、fail2banを使おうと思った。しかしPostfixAdminの吐き出すdovecotのログパターンが通常とは違っていたのでfilterをちょろちょろ書き直した。おかげで2日で攻撃者が消えた。

/etc/fail2ban/filter.d/dovecot.confの書き換え

|

1 2 3 4 5 6 7 8 9 10 |

[INCLUDES] before = common.conf [Definition] _daemon = (auth|dovecot(-auth)?|auth-worker) failregex = ^%(__prefix_line)smail dovecot: auth: sql\(\S+,<HOST>\): unknown user\s*$ ignoreregex = |