「wordpressセキュリティ」記事一覧

最新WORDPRESSマルウェア感染事情

2018/12/18

2019/12/23

WORDPRESSのマルウェア感染は、年々酷くなっているように感じています。これは政府のセキュリティへの関心を促す動きとは逆行していますが事実です。セキュリティへの関心はサイトを運営する人にとっても、かなり意識の向上は感じるのですが結果を見ると芳しくない状況です。それはユーザのセキュリティソリューションへの過度な期待が裏側にあると思うのです。WORDPRESSはホームページを作成する有益なCMSと...

GoogleのreCAPTCHAのバージョンがVersion3になってチェックが不要に。

2018/12/18

2019/12/23

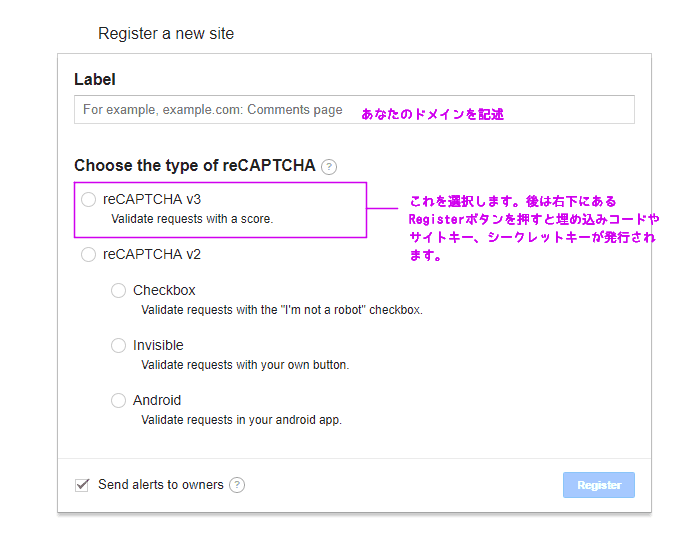

私ごとで恐縮ですが、たまたまフランスからコンタクトフォームからスパム投稿があった。なんだろう?なぜだろう?と思いながらホームーページを調べていたら設定していたはずのGoogleのreCAPTCHAは効かなくなっている。どうしてだろう?と思い調べてみるとContactForm7の最新版プラグインはreCAPTCHAのバージョンが上がっており、プラグインを更新した際に以前のreCAPTCHA(v2)が...

マルウェア感染が止まらない理由-(WORDPRESS)

2018/07/24

2019/12/23

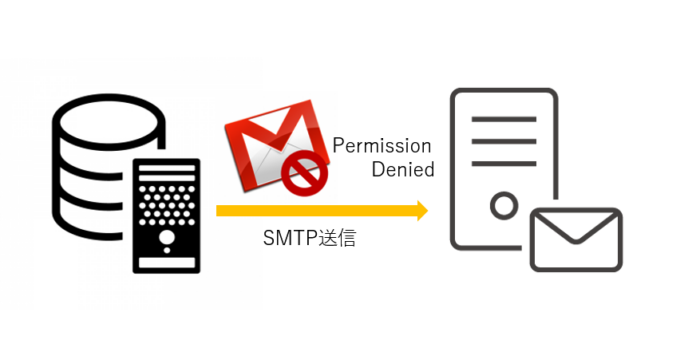

WORDPRESSがマルウェアに感染するとよくやる対処は、テーマファイルを一つ一つ開けてチェックするケース、あるいはプラグインセキュリティを入れて駆除するパターンがオーソドックスな対処方法だと思う。ではこのやり方は本当に特効薬になりえるか?答えはNOだ。駆除をやったことの安心感だけかもしれない。見えない感染が実際には潜んでいることも知らずに。感染に気付けない恐怖前回の記事でも説明したがこのやり方で...

WORDPRESSのマルウェア対策

2018/07/19

2019/12/23

WORDPRESSはCMS界の中ではユーザ数が最も多いオープンソースパッケージですが、オープンソースであるがゆえに、悪い人たち(クラッカー)に研究されてマルウェアを混入されてしまう危険性も高いのが難点。サイトを構築する段階から注意を払って作成すれば問題はないのですが、感染した後だと困難が待ち受けているのも事実です。WORDPRESSの感染をチェックする方法使用しているテーマのテーマフォルダ内にある...