「テクニカル」記事一覧

NetBSDをレビュー中、備忘録として残しておこう! その1

2022/08/11

初めて使うUNIX系OSのひとつNetBSDを今導入してレビュー中。なんというか、昔のUNIXを思わせる感じで懐かしい。フォルダーツリーがやはりBSD系特有の場所にある。一部導入したアプリはSystem-V系の使いなれたところ/etc配下に配置して使っております。アプリを管理するパッケージャーどうやらパッケージャーには変遷があるらしく幾つか選択肢があるようだがpkginを使うのが今風でよさそう。最...

ローカルLinuxでAzure Cliを使ってAKS(Azure Kubernetes Service)の連動を確認してみる。

2021/11/25

azure-cliのLinuxへのインストール ディストリビューション関係なくこれだけでインストールできます。[crayon-698d835a0f279912299959/] ログインの下準備(Azure Portal側でテナント作成)az cliでログインする際にテナントIDが必要となる。ActiveDirectoryの管理配下でテナントを会社単位で決定しているはずなので該当ドメインを選択して確...

Ubuntu Linuxでkey 不整合が出た場合の対処方法

2021/11/25

Upgradeの操作の際にkey不整合のエラーが出る例えば「sudo apt-get update」をしたときに以下のメッセージに遭遇したことはないでしょうか?2,667 kB を 1分 3秒 で取得しました (42.2 kB/s)パッケージリストを読み込んでいます... 完了W: 署名照合中にエラーが発生しました。リポジトリは更新されず、過去のインデックスファイルが使われます。GPG エラー: ...

Kubernetes:ローカルフォルダをPod側のドキュメントルートにマッピングする事にハマったの巻

2021/11/19

普段クラウド側の外部共有ディスクを使ってpodへマウントするためあまり問題になることもなかったが、Linux上でminikubeを使った簡単なプラクティスを作ろうとやってみたら思いっきりはまってしまった。3時間くらいどうしてだろう??? エラー出ていないのにマウントされずブラウザー上にForbbidenがでてしまう。やろうとした事2つのkubernetes用のマニフェストファイルを用意して、Roc...

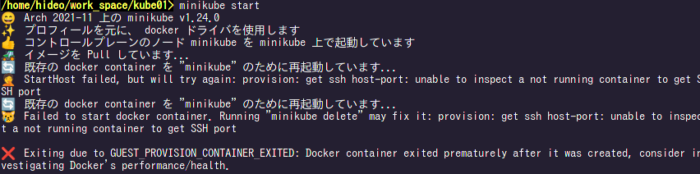

久しぶりにminikube開始したらエラーが。対処方法。

2021/11/17

2022/01/01

久しぶりにkubernetesの実験をしようと思ってminikube起動したら上記のようなエラーが出た。対処方法について書きます。なぜこのエラーが出るのかのヒントDockerのローカルワークスペースのパスを途中で変更コンピュータのハードウェア変更Docker&minikube稼働中にPCダウンとか対処方法docker ps -aで状態を確認し、起動せずに終了しているminikubeインスタンスを見...