「ノウハウ」記事一覧

vimエディターのちょっと便利な技[2分割下方ターミナル表示]編

2025/02/19

2025/02/24

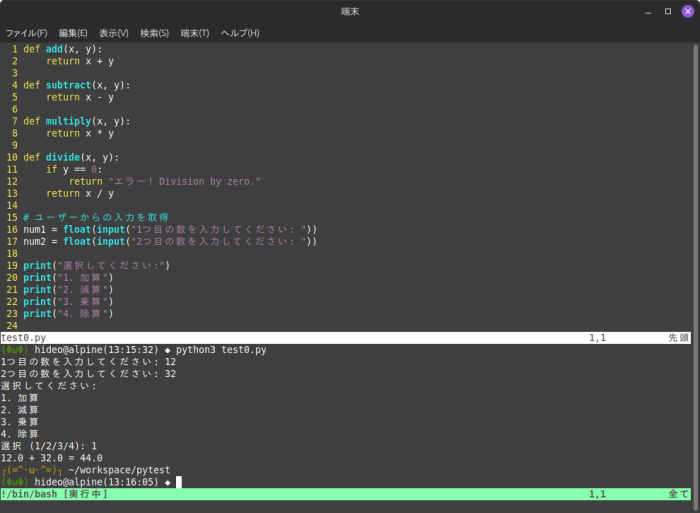

vimの利用でソースコードを表示しながら、コンパイル、あるいは実行結果をすぐ見たいものですよね。GUIのエディターでもターミナル機能表示など当たり前についているのでvimでも当然あるはず。ということで今回はその場合の表示方法を案内する。.vimrcの編集を行って起動時に最初から上をソースコード、下をターミナルにする設定を案内する。まず最初に自分のホームディレクトリへ移動します。そこで"vim .v...

nginxでWEBサイトを立ち上げる際のセッション数の考え方

2025/02/17

Nginxのセッション数を決めるための数式は、サーバーのリソース(メモリ、CPU)や使用ケースに依存しますが、以下のような考え方で設定することができます。マシンの速度やメモリ数、コアの数も依存するので確率的なことはいえませんがざっとした考え方は示したいと思います。考え方の例:サーバー搭載メモリ: 2GByte各接続が消費するメモリ量を推定します。通常、Nginxのワーカープロセスは1接続あたり約2...

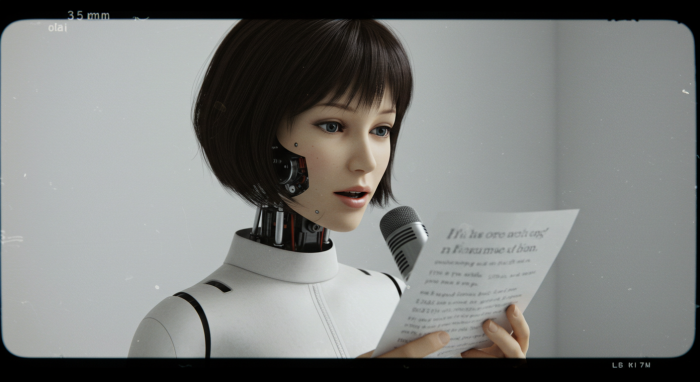

Ubuntuでテキスト音声出力実験

2025/02/17

Linuxで合成音声をバッチ作成する方法は色々あるけれどopen_jtalkで実験してみた。途中いくつかの先人のサイトを拝見したが音声ディクショナリのパスが過去と現在で導入場所が違うたためエラーがでてたがフォルダー調査をして書き換えた。まずは以下のパッケージをインストールします。男性と女性の音声サンプリングデータを用意して所要の場所(/usr/share/hts-voice)へ解凍します。 [cr...

備忘録:Linuxで英語キーボード(macos兼用キーボード)での設定

2024/04/04

Debian Linuxで英語キーボード(MACOS兼用型)で日本語を扱うためにMOZCの設定を行う際に意外と苦戦した。忘れないために記録を残す。使ったキーボードは以下のキーボード。中華製だが中々剛性がしっかりしたキートップ浅めのもの。早打ちにはありがたいタイプ。ペコペコしないので非常に良い。Mozcの設定というかWindowsでも見慣れている日本語入力プロパティマウスでmozcの入力モードから選...

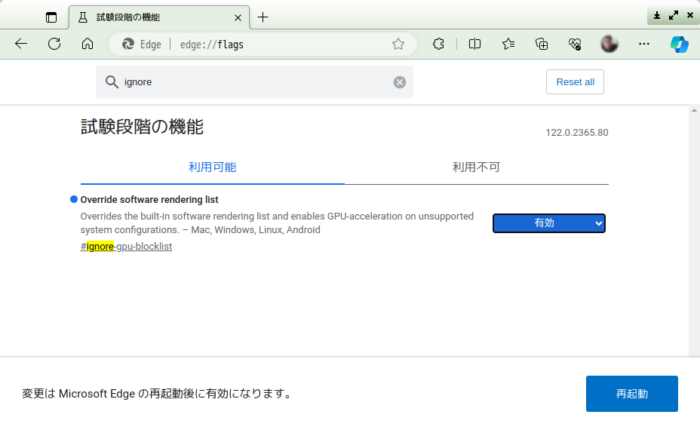

ブラウザEdgeで動画がカクつく場合の対処

2024/03/12

10年位前のPCにWindows11を入れて使ってみたらchromeは問題なかったが、なぜかブラウザエンジンが同じedgeブラウザが動画がカクついてしまう。chromeなら設定のシステムがあり、そこでグラフィックのアクセラレーションの設定で調整できる。大体はデフォルトでONになっているため問題なく滑らかに再生する。ところがedgeブラウザが駄目であれれ!と思いました。メニューにないならURL入力の...