「Wordpress」記事一覧

CONTACT7 送信元メールアドレスがサイトドメインと異なるとエラーの回避

2023/02/28

これまた古いWORDPRESSから新しいWORDPRESSにするとエラーがでますね。前より厳しくなっている。CONTACT7 送信元メールアドレスがサイトドメインと異なるとエラーの回避ですが、そもそも異なっていることはよくありますよね。だからこのチェックを無効化するのがベストだな。無効化の方法1 [crayon-699125bf1d06e570337903/] 無効化の方法2 [crayon-6...

WORDPRESS旧テーマ編集エラー「Scrape key check failed」の回避策

2023/02/28

2023/03/01

古いWORDPRESSとテーマを使っていきなりアップグレードしたものの外観からテーマ編集時にエラーが出る。調べると同じ遭遇にあっている人はたくさんいる。でも殆どがプラグインを止めて検証とかの話が多く解決に至ってない人もたくさんいる。回避策 [crayon-699125bf1e8f7046064141/] ...

備忘録:NGINXでWORDPRESSの設定例(php-fpmの設定をupstreamで指定する)

2021/10/28

2021/11/24

久しぶりにnginxでWORDPRESSを導入する仕事があったのでphp-fpm導入してみたらnginxフォルダーにphp-fpm.confが導入されていたのでこれを仮想サーバでどう呼び出すかやってみた。upstreamで指定するとマルチサイト運営では共通で使えるので良いですね。nginxの本体側の設定 [crayon-699125bf1ea21955431246/] php-fpmの設定がups...

Caddy WEB サーバー V2でのWORDPRESS設定

2021/04/06

2021/11/24

Caddy Webサーバーは記事でも過去に3回位書いているが、頻繁に仕様が変わってしまうWEBサーバーだ。意外とそれに翻弄されているエンジニアも多い。でも設計の思想が斬新で個人的には好みのWEBサーバである。今回はWORDPRESSをCaddy V2.xで動作させて見ることにした。案の定、やってみるとV1の頃とコンフィグが変わっているし。そう来ると思ってた。一つ良かったことはrewrite処理を内...

自動AMP(Accelerated Mobile Pages)化の障害回避 WORDPRESSでAMP表示を最適化する。

2019/12/21

2019/12/23

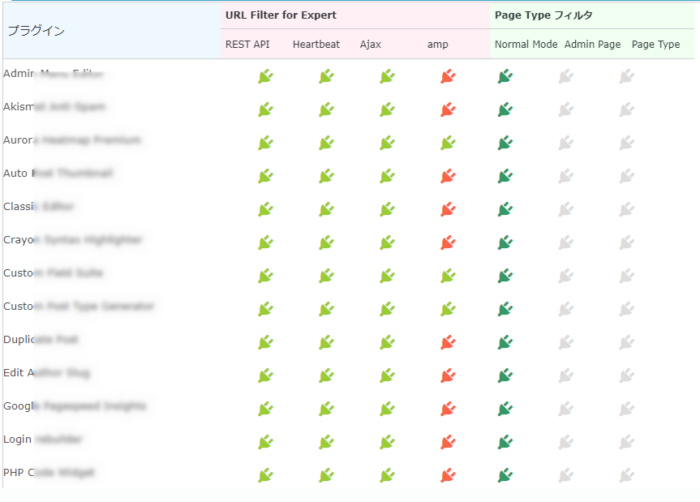

AMPを使うためにWORDPRESSのAMPプラグインを使う方は多いのではないかと思います。その際に発生する問題はAMPプラグイン自体が万能ではないので元のページを完全にAMPできないケースが多いのです。今回はそれを回避するための方法をお話したいと思います。AMPのプラグインはどのような処理を行っているか理解するAMPページはAMP htmlという書式があり、一部HTMLと互換性のタグとオリジナル...