「セキュリティ日記」記事一覧

ハードディスクの安全な初期化 Windowsフォーマット編

2021/12/05

2021/12/07

意外と知られていないがWindowsでパソコン本体を中古として転売したり、ハードディスクを取り出して販売する場合ディスクを初期化するわけだが、一般的なハードディスクフォーマットは単に元のファイルに対して消去しましたマークを先頭に付加しただけで実際はデータは消えていない。パソコンレンタル屋さんはこれをゼロで上書きする独自のフォーマットソフトを使っている。実はそんなことをしなくてもWindowsに付属...

Linuxの実行権限 setuid setgid及びsetcapについて考察

2020/01/06

2020/01/09

setuid,setgidって何?Linuxサーバで中級レベルになってくるとよく使う設定かもしれません。簡単に言ってしまうと「一般ユーザがrootで実行できる権限を与える設定」を指します。setgidは設定されているグループ名のアクセス権で実行します。人によってはそれってセキュリテイ的にまずいんじゃないか!?って思う人もいるでしょう。実際そのとおりだと思います。故にこの設定は慎重に行うべきです。様...

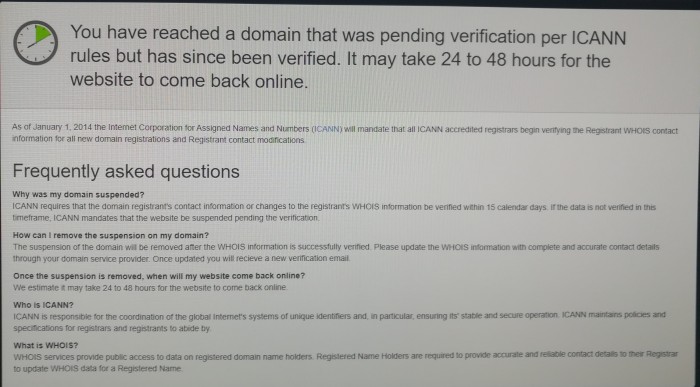

最近多いWhois問題、みなさんもDNS管理プロバイダーからの注意喚起のメールはよく読みましょうね!

2019/12/25

2020/05/26

最近多いWhois問題ですが、whoisの情報がICANNに登録されているものと実態が一致していないとICANN側がそのドメインのIPアドレスをブロックしてしまうという展開だ。このページに表示している画面がドメイン停止表示です。対象のサイトが表示されず、代わりにICANN側の勧告が表示される。タイムリミット内にWhoisの更新を行いなさいと出ていますね。さらに、更新が確認できてから24時間から48...

postfix メール添付の拡張子から判断しREJECTする。

2019/12/22

2020/01/14

メールの添付でもメールフィルタリングは行なえます。日本の企業もだいぶSNSを使用してファイルを送る習慣が普及し始めているので、メールに添付して送るのはレアケースになりつつある。そうは言ってもゼロではないのでpostfixにおいて拡張子でブロックする方法を案内する。普段から会社内でルールを決めると良いと思う。例えばメールに添付する場合は必ずzip圧縮してから送るとか、取引先にも添付データ形式をお願い...

postfixの送信メールにはデフォルトで送信パソコンのIPが掲載されるので外す。

2019/12/22

2019/12/23

postfixの送信メールにはデフォルトで送信パソコンのIPが載っている(メールヘッダ部)のはご存知だろうか?実はこれは攻撃者(クラッカー)にヒントを与えることになる。例えば、ウィルスメールや、感染プログラムのダウンロードでバックドアによりスパイウェアが起動されるようなことがあるのなら、IPがわかれば社内のネットワークを絞り込んでいけるからだ。これを外す方法だが次のようにする。メールヘッダから送信...