「Linux Tips」記事一覧

Windows WSL2 上に CentOS7でサーバ構築

2022/07/26

2022/08/14

CentOS8とはまた違った手順でCentOS7ではサーバ構築します。WSL2 CentOS7のダウンロード下記よりダウンロードして解凍し実行ができます。その作業で自動的にwslのイメージ登録が完了しますWSL2 CentOS7のダウンロード解凍すると以下のファイルが現れます. ■CentOS7.exe ■rootfs.tar.gzCentOS7.exeをクリックすればあとは自動的に登録してくれま...

Windows WSL2 上に CentOS8でサーバ構築

2022/07/26

2023/02/18

最近Windows上のWSL2を使ってCentOS8で学習したいという要望があったので環境構築をすることになった。備忘録として残す。以前もWSL時代に同様の事を行いましたが今はWSL2となってバージョンが変わり更に本格的な環境となっている。大分導入事情が変わってきていることに気づいた。Microsoft Storeで標準提供されているLinux下記以外に有料WSL2 Linuxもあるが無料だと下記...

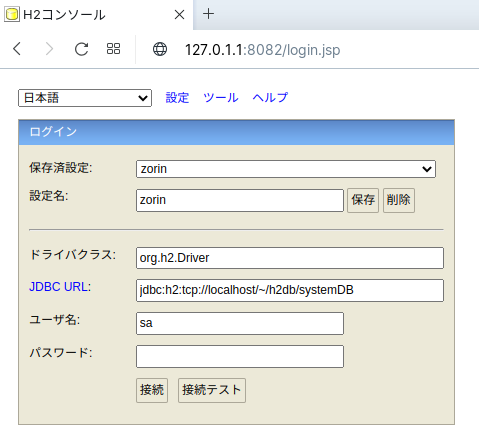

備忘録 LinuxでH2データベース接続:JDBC

2022/05/29

2023/02/18

オンラインの新人研修でH2データベースを使っている。JavaServlet使った研修で利用しているが環境がWindowsでやっているためLinuxでやる場合の備忘録として記録を残しておく。h2のダウンロードとインストール [crayon-69935808576d7990393857/] サーバ起動 [crayon-69935808576dd200420927/] サーブレット側 [crayon-...

ローカルLinuxでAzure Cliを使ってAKS(Azure Kubernetes Service)の連動を確認してみる。

2021/11/25

azure-cliのLinuxへのインストール ディストリビューション関係なくこれだけでインストールできます。[crayon-699358085784a673674714/] ログインの下準備(Azure Portal側でテナント作成)az cliでログインする際にテナントIDが必要となる。ActiveDirectoryの管理配下でテナントを会社単位で決定しているはずなので該当ドメインを選択して確...

Ubuntu Linuxでkey 不整合が出た場合の対処方法

2021/11/25

Upgradeの操作の際にkey不整合のエラーが出る例えば「sudo apt-get update」をしたときに以下のメッセージに遭遇したことはないでしょうか?2,667 kB を 1分 3秒 で取得しました (42.2 kB/s)パッケージリストを読み込んでいます... 完了W: 署名照合中にエラーが発生しました。リポジトリは更新されず、過去のインデックスファイルが使われます。GPG エラー: ...