「Linux Tips」記事一覧

Fedora Linuxでの Onedriveの自動起動手順

2023/12/06

2024/03/12

通常、FedoraでOneDriveをインストールするのは簡単で「dnf install onedrive」で導入できます。しかし初回起動した後、リブートしてもOneDriveは自動で起動しません。ですからOneDriveを自動起動するには、以下の手順を行う必要があります。OneDriveの自動起動ターミナルを開きます。 OneDriveの設定ファイルである "onedrive.service" ...

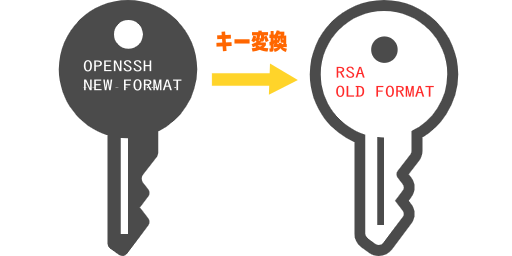

SSH鍵接続の仕様変更に伴うOPENSSH形式フォーマットが失敗する件の対処

2022/08/24

2022/08/27

OpenSSH 7.8で仕様が変わったため,OPENSSLの昨今の進んでいるバージョンを使って作った鍵だとSSHアプリから接続しようとするとInvalid Formatと出てしまう。もちろんSSHアプリの対応状況にもよる。最新形式に対応しているソフトだと問題ないが対応してないと「Invalid Format」がでてしまうのだ。従来の形式と最新の形式でヘッダ情報が異る従来の形式 [crayon-69...

macmini 2011 (core-i5) へLinux MINT 21 Xfce editionをインストール

2022/08/20

2022/08/31

知人の会社でAI関連プログラミングを時々お手伝いする事になったので現場先で開発環境を用意しなきゃと思いなにか適当なパソコン用意しようと思っていたところでした。一応ここは東京支店(赤坂)にしておこうかな。以前、macminiをゼロから初期化してインストールする事がありましたが、流石にmacOSのバージョンも進んでこれ以上使うのはどうかな!?と考えていたのもありこの機会にやってみるかmacminiでL...

WSL2 REDHAT系LINUXでのRDP接続考察

2022/07/28

2022/08/14

WSL2 LinuxでRDP接続はUbuntuを使った場合の事例はネットでも検索すると多く、比較的設定もすんなり行きます。一方WSL2 REDHAT系LINUXでのRDP接続と言うと全く無きに等しく。あっても古い情報ばかりでうまく行かない。今回はこれを機に少し解決を調べてみた。今回のターゲットOSはCentOS7.9実際にはFedoraCoreやRockyLinux8.5でも検証したが同じ系統のデ...

Windows WSL2 上に Rocky Linux8.6でサーバ構築

2022/07/26

2022/08/31

Rocky Linuxでも同様にwsl2のインストールサーバ構築ここからダウンロードダウンロードしたらRockyLinux-8.5.exeをクリックしてインストールサーバ構築CentOS8とそれほど大きく変わらない。そりゃそうだ!同じredhat8系ですから [crayon-6993585419437723650105/] ...